NISACTF-2022-huaji?

[NISACTF 2022]huaji?

前言

出自BUUCTF 练习场,也有相关的配套课本(我看的是《CTF实战 从入门到提升》,感觉还行,但有不少细节感觉还是得查资料才能懂)

题目

打开靶场,会给一个无扩展名的的附件,另存为下来

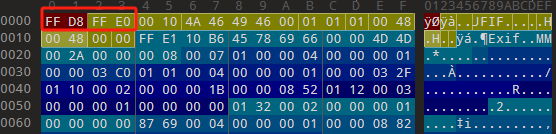

用010Editor 打开看见头部是FF D8 FF E0,根据文件头信息,猜测是jpg后缀的图片

| 文件扩展名 | 文件头 | 文件尾 |

|---|---|---|

| JPEG (jpg) | FF D8 FF | FF D9 |

| PNG (png) | 89 50 4E 47 | AE 42 60 82 |

| GIF (gif) | 47 49 46 38 | 00 3B |

| ZIP Archive (zip) | 50 4B 03 04 | 50 4B |

| RAR Archive (rar) | 52 61 72 21 |

加上后缀后看到是一张滑稽的图片

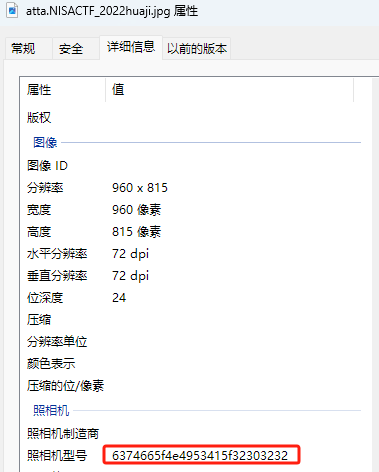

针对图片有3种隐写方式,最先查看EXIF,看看是不是有隐藏属性,再修改图片宽高,还不行就看文件尾进行文件分离,最后再请出LSB最低有效位提取

而这里第一步就可以看到有猫腻,你见过这样一串数字的型号?(≖ ‿ ≖)✧

直接16进制转换一下,得到一串字符,先留着,下面肯定有用

学会既要看头又要看尾

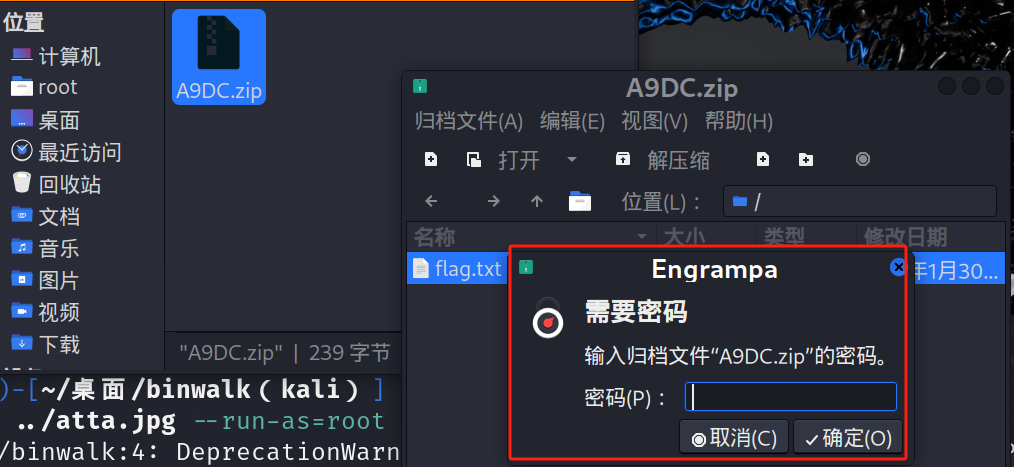

看到尾巴FF D9是jpg的文件尾,而后面藏着50 4B 03 04,是zip文件头,说明后面藏着个zip文件,用文件分离工具Binwalk 分离看看

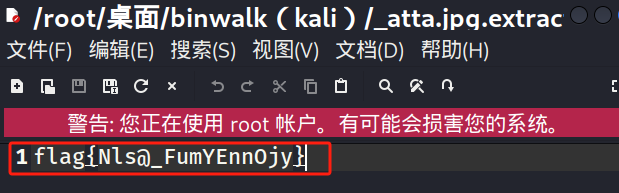

1 | binwalk -e ../atta.jpg --run-as=root |

进入文件夹看看有一个压缩包,里面肯定存着flag.txt

打开需要密码,试试我们上面通过EXIF得到的字符串ctf_NISA_2022

恭喜,拿到了flag!

总结

这道题是一个综合题,考察对文件头文件尾的识别,对隐藏文件的分离和图片的隐写,对于文件头和文件尾不熟悉的可以多多练习即可,不用刻意去背

- Title: NISACTF-2022-huaji?

- Author: ZJ

- Created at : 2024-09-19 00:00:00

- Updated at : 2025-01-17 01:55:47

- Link: https://blog.overlordzj.cn/2024/09/19/ctf/writeup/misc/buuctf/[NISACTF-2022]huaji/

- License: This work is licensed under CC BY-NC-SA 4.0.

看看这些文章吧( ૢ⁼̴̤̆ ꇴ ⁼̴̤̆ ૢ)~ෆ

看看这些文章吧( ૢ⁼̴̤̆ ꇴ ⁼̴̤̆ ૢ)~ෆ

Comments